Administration déléguée avec les unités d’administration Azure Active Directory

Cela est particulièrement vrai pour les grandes organisations ou les universités avec plusieurs marques ou une administration décentralisée au sein d’un seul locataire Office 365, les rôles d’administrateur par défaut peuvent causer des maux de tête. Bien que la délégation des autorisations dans Exchange Online fonctionne très bien avec le contrôle d’accès basé sur les rôles (RBAC), d’autres applications et services sont difficiles à gérer à un niveau granulaire. Par exemple, la gestion des licences ou le service d’assistance pour différents pays, marques et organisations. Dans ces organisations, seul un sous-ensemble d’utilisateurs administratifs est autorisé à modifier les propriétés en fonction de leur région ou de leur marque.

Les unités administratives Azure Active Directory sont un conteneur de ressources qui peuvent être utilisées pour déléguer des autorisations administratives et appliquer des stratégies à un sous-ensemble d’utilisateurs. Ils permettent aux administrateurs centraux de déléguer des autorisations en fonction de la région, de la marque ou de définir une politique à un niveau granulaire. Il regroupe simplement vos utilisateurs en unités logiques. Un administrateur pourra effectuer diverses tâches contre tous les utilisateurs dans le cadre d’une unité administrative.

Au moment de la rédaction, les unités administratives sont toujours en préversion publique et l’administrateur global doit disposer d’une licence Azure Active Directory Premium, tandis que les utilisateurs au sein des unités administratives ont besoin de licences Azure Active Directory Basic. Dans cet aperçu, seuls les utilisateurs peuvent être affectés à des ressources. Une fois créée et renseignée, l’unité administrative peut être utilisée comme étendue pour restreindre l’autorisation accordée uniquement sur les ressources contenues dans l’unité administrative. De plus, il n’y a que deux rôles disponibles : Administrateur de compte d’utilisateur et Administrateur du service d’assistance.

Avant de pouvoir commencer, la version préliminaire publique du module Azure Active Directory doit être installée :

Module d’installation AzureADPreview

Connectez-vous à Azure Active Directory avec l’administrateur global d’Office 365 :

Connect-AzureAD

Ce billet de blog couvre trois exemples d’administration déléguée pour le rôle « Administrateur de compte d’utilisateur » pour une région spécifique, « Administrateur du service d’assistance » pour les utilisateurs d’un service spécifique, et nous limiterons un administrateur Exchange à une unité administrative spécifique.

Les comptes utilisateur administrateur suivants sont disponibles :

Get-AzureADUser

ObjectId DisplayName UserPrincipalName UserType

——– ———– —————– ——–

f1851b74-617d-40c9-8943-30ac58e84f48 Dominik Hoefling (au travail) [email protected] Membre

6d381b8c-7e16-4601-81ab-79333efb61c6 Dominik Hoefling (Exchange Lab) [email protected] Membre

“Dominik Hoefling (Exchange Lab)” est l’administrateur du compte d’utilisateur pour les États-Unis, Dominik Hoefling (atwork)” est l’administrateur du service d’assistance pour l’Allemagne, ainsi que l’administrateur Exchange pour une certaine unité administrative.

Remarque : Il n’existe actuellement aucun paramètre tel que -Department, -Office ou -Country. Et il n’y a pas d’adhésion dynamique, vous devez ajouter manuellement les utilisateurs à l’unité administrative, ce qui signifie également que vous devez la maintenir à jour. L’attribut -Country de ce blog est uniquement utilisé pour ajouter facilement des membres à différentes unités administratives.

Administrateur d’utilisateurs

L’exigence est d’avoir plusieurs administrateurs de compte d’utilisateur uniquement pour un sous-ensemble d’utilisateurs dans une région spécifique. Cet exemple permet à l’utilisateur privilégié “Dominik Hoefling (atwork)” d’administrer les utilisateurs basés aux États-Unis et de refuser l’administration pour les utilisateurs situés en Allemagne.

Exécutez les étapes 1 à 5 avec un compte d’administrateur général :

- Activer le rôle d’administration de compte d’utilisateur:

$UserServiceAdmin = Get-AzureADDirectoryRoleTemplate | Où-Objet $_.DisplayName -eq “Administrateur de compte d’utilisateur”

Enable-AzureADDirectoryRole -RoleTemplateId $UserServiceAdmin.ObjectId

Pour obtenir une liste de tous les modèles de rôle disponibles, exécutez le Get-AzureADDirectoryRoleTemplate applet de commande. - Créez et remplissez l’unité administrative :

New-AzureADAdministrativeUnit -Description “US region” -Displayname “US” - Ajoutez l’utilisateur “Andreas Bode (Exchange Lab)” – ou tous vos utilisateurs basés aux États-Unis – à l’unité administrative :

$USAU = Get-AzureADAdministrativeUnit -Filter “nom d’affichage eq ‘US'”

$USUsers = Get-AzureADUser -Filter “UserPrincipalName eq ‘[email protected]'”

Ajouter-AzureADAdministrativeUnitMember -ObjectId $USAU.ObjectId -RefObjectId $USUsers.ObjectId - Ajoutez le membre du rôle « Dominik Hoefling (Exchange Lab) » du compte d’utilisateur administrateur aux États-Unis :

$USUserAdmin = Get-AzureADUser -Filter “UserPrincipalName eq ‘[email protected]'”

$USUserAdminRoleMemberInfo = Nouvel-Objet -TypeName Microsoft.Open.AzureAD.Model.RoleMemberInfo -Property @ ObjectId = $USUserAdmin.ObjectId

$UAUserAdmin = Get-AzureADDirectoryRole | Où-Objet $_.DisplayName -eq “Administrateur de compte d’utilisateur”

Ajouter-AzureADScopedRoleMembership -RoleObjectId $UAUserAdmin.ObjectId -ObjectId $USAU.ObjectId -RoleMemberInfo $USUserAdminRoleMemberInfo - Obtenez une liste des administrateurs des unités administratives aux États-Unis :

Get-AzureADScopedRoleMembership -ObjectId $USAU.ObjectId | fl

AdministrativeUnitObjectId : 1141b4e9-a721-4331-afed-c669c7dc53d7

Identifiant : cB-Eb4FD30G02cIJxg1lyum0QREhpzFDr-3GacfcU9eMGzhtFn4BRoGreTM–2HGU

ID d’objet de rôle : 6f841f70-4381-41df-b4d9-c209c60d65ca

InfoMembreRôle : class InfoMembreRôle

Nom d’affichage : Dominik Hoefling (Laboratoire d’échange)

ID d’objet : 6d381b8c-7e16-4601-81ab-79333efb61c6

Nom d’utilisateur principal : [email protected]

- Une fois cette vérification effectuée, connectez-vous au portail d’administration d’Office 365 avec le compte “Dominik Hoefling (Exchange Lab)” et voyez quels utilisateurs et comptes peuvent être gérés.

Seuls les membres de l’unité administrative (étape 3) peuvent être visualisés et modifiés avec les privilèges « Administrateur de compte d’utilisateur ».

Le même comportement s’applique à Windows PowerShell :

Set-AzureADUserPassword -ObjectId “f1851b74-617d-40c9-8943-30ac58e84f48” -Password $password

Set-AzureADUserPassword : une erreur s’est produite lors de l’exécution de SetUser

Code : Authorization_RequestDenied

Message : Privilèges insuffisants pour terminer l’opération.

HttpStatusCode : Interdit

HttpStatusDescription : Interdit

HttpResponseStatus : Terminé

A la ligne:1 car:1

+ Set-AzureADUserPassword -ObjectId “f1851b74-617d-40c9-8943-30ac58e84f …

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ ~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : Non spécifié : (:) [Set-AzureADUserPassword]ApiException

+ FullyQualifiedErrorId : Microsoft.Open.AzureAD16.Client.ApiException,Microsoft.Open.AzureAD16.Graph.PowerShell.Custom.C

mdlet.SetUserPassword

Administrateur du service d’assistance

L’exigence est d’avoir plusieurs administrateurs de service d’assistance pour seulement un sous-ensemble d’utilisateurs dans une région spécifique. Vous pouvez suivre les mêmes étapes pour configurer l’unité administrative “User Account Administrator”. Si nécessaire, modifiez les variables ou le filtre utilisateur sur une région, un pays ou tout autre attribut différent. Vous n’avez qu’à vous occuper des ObjectId corrects de l’unité administrative, du rôle admin et de vos utilisateurs.

Délégation Exchange Online

Pour commencer, il n’est pas possible de créer d’autres rôles d’administrateur d’unité administrative au moment de la rédaction. Par exemple, si vous souhaitez ajouter l’appartenance au rôle délimité à « Exchange Service Administrator », vous recevrez le message d’erreur suivant :

![]()

Espérons que Microsoft ajoutera des rôles d’administrateur privilégiés plus granulaires à l’avenir.

Toutefois, vous pouvez étendre les rôles de gestion du contrôle d’accès basé sur les rôles (RBAC) d’Exchange Online à une unité administrative. Dans cet exemple, nous utilisons le rôle intégré “Mail Recipients” et déléguons le rôle d’administrateur à l’administrateur “Dominik Hoefling (Exchange Lab)” qui peut administrer uniquement les utilisateurs américains au sein de l’unité administrative précédemment créée.

- modifier PowerShell à distance en ligne

- Attribuez le rôle “Destinataires du courrier” à l’unité administrative :

Nouveau-ManagementRoleAssignment -Rôle “Destinataires du courrier” -RecipientAdministrativeUnitScope $USAU.ObjectId -User [email protected]

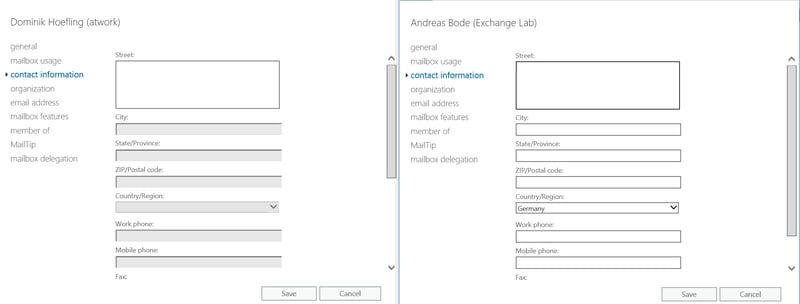

- L’administrateur d’Exchange Lab ne peut gérer les boîtes aux lettres qu’au sein de l’unité d’administration Azure Active Directory :

Photo de gauche : au travail (Allemagne) – aucune propriété ne peut être modifiée

Image de droite : Exchange Lab (États-Unis) – les propriétés basées sur le rôle des destinataires du courrier peuvent être modifiées

Noter la Documentation du 07/10/2017 n’est pas correct car le paramètre -DirectoryRole ne fonctionne pas, également pour le dernier module AzureAD PowerShell. Ainsi, j’ai saisi l’ObjectId du DirectoryRoleTemplate et je l’ai transmis sous forme de chaîne.

Sommaire

Les unités d’administration Azure Active Directory sont un bon pas en avant, mais elles ont certainement besoin de rôles d’administrateur privilégiés plus granulaires qui peuvent être utilisés avec d’autres applications et charges de travail Office 365 (c’est-à-dire la gestion des licences en fonction de différentes sociétés et/ou pays. Pour l’instant, vous peut délimiter les rôles intégrés « Administration des comptes d’utilisateurs » et « Administrateur du service d’assistance »). Pour Exchange Online, vous pouvez également étendre le RBAC aux unités administratives, ce qui signifie que vous pouvez couvrir la plupart des exigences et de la charge de travail au moins pour Exchange.